1. 引言

在探索OpenSSL的世界之前,让我们先沉浸在一个更广阔的背景中。正如哲学家柏拉图在《理想国》中所说:“知识的光辉照亮了灵魂。” 这句话不仅适用于对人类智慧的追求,也同样适用于我们对技术深层次理解的渴望。OpenSSL,作为一个开源的加密库,提供了安全通信的基础设施,它就像是网络世界中保护数据不受侵犯的盾牌。

1.1 OpenSSL简介

OpenSSL是一个强大的加密库,广泛应用于互联网的各个角落,用于保护数据传输的安全。它实现了SSL和TLS协议,这些协议是现代网络安全的基石。在这个数字化时代,数据安全已经成为了一个至关重要的话题。就像心理学家弗洛伊德在《梦的解析》中所探讨的潜意识一样,OpenSSL在网络通信中扮演着一个不为人知但又至关重要的角色。

1.2 加密通信的重要性

在数字世界中,加密通信就像是一道防线,保护着我们的隐私和安全。它防止了数据在传输过程中被窃取或篡改,就像是给我们的通信加上了一层不可见的盔甲。在这个过程中,OpenSSL提供了必要的工具和协议,使得这层防护变得可能。正如孙子在《孙子兵法》中所说:“知己知彼,百战不殆。” 理解OpenSSL,就是在网络安全战场上了解自己的盔甲和敌人的弱点。

在接下来的章节中,我们将深入探讨OpenSSL的核心组成部分,从基础概念到高级应用,从而全面理解这个强大工具的内在工作原理。我们将通过代码示例、底层原理分析和多角度对比,带您走进OpenSSL的世界,揭开它神秘的面纱。

2. OpenSSL基础 (OpenSSL Basics)

在探索OpenSSL的世界之前,我们需要从基础开始。正如孔子在《论语》中所说:“知之者不如好之者,好之者不如乐之者。”(”Those who know are not as good as those who love it; those who love it are not as good as those who take joy in it.”)这句话提醒我们,对知识的追求不仅仅是理解,更是享受其中的过程。

2.1. OpenSSL概述 (Overview of OpenSSL)

OpenSSL是一个强大的开源工具,用于实现SSL和TLS协议,保障网络通信的安全。它不仅提供了加密库,还包括了命令行工具,可以用于创建证书、生成密钥、测试SSL/TLS连接等。

2.1.1. 主要功能 (Key Features)

- 加密算法支持 (Encryption Algorithm Support): 支持多种加密算法,如RSA、AES等。

- SSL/TLS协议实现 (SSL/TLS Protocol Implementation): 提供SSL v2/v3和TLS协议的实现。

- 证书处理 (Certificate Handling): 生成和管理SSL证书。

2.1.2. 应用场景 (Application Scenarios)

- 安全通信 (Secure Communication): 用于网站、API等的加密通信。

- 数据加密 (Data Encryption): 用于文件、消息等的加密。

2.2. 安装和配置 (Installation and Configuration)

安装OpenSSL通常很简单,大多数操作系统都提供了预编译的包。例如,在Ubuntu上,可以使用apt-get install openssl命令进行安装。

2.2.1. 安装步骤 (Installation Steps)

- 更新包列表:

sudo apt-get update

- 安装OpenSSL:

sudo apt-get install openssl

2.2.2. 配置检查 (Configuration Check)

安装完成后,可以通过运行openssl version来验证安装。

2.3. 基本概念和术语 (Basic Concepts and Terminology)

在深入OpenSSL之前,了解一些基本概念是必要的。这就像学习一门新语言,了解其语法和词汇是理解深层含义的前提。

2.3.1. SSL/TLS (SSL/TLS)

- SSL (Secure Sockets Layer): 一种安全协议,用于在互联网上提供加密通信。

- TLS (Transport Layer Security): SSL的继承者,提供更强的安全性。

2.3.2. 加密密钥 (Encryption Keys)

- 公钥 (Public Key): 用于加密数据,可以公开。

- 私钥 (Private Key): 用于解密数据,必须保密。

2.3.3. 证书 (Certificates)

- 数字证书 (Digital Certificate): 用于验证实体身份的电子文件。

在这个章节中,我们只是触及了OpenSSL的表面。但正如《道德经》所说:“千里之行,始于足下。”(”A journey of a thousand miles begins with a single step.”)这些基础知识是我们深入探索OpenSSL世界的第一步。在接下来的章节中,我们将深入探讨SSL/TLS协议、OpenSSL的接口使用、底层通信原理等更多复杂的主题。

3. SSL/TLS协议简介

在探索SSL/TLS协议的世界之前,让我们先回顾一下人类对安全和隐私的渴望。正如《论语》中所说:“不在其位,不谋其政。”(《论语·卫灵公》),这句话提醒我们每个人都有自己的领域和秘密,这些需要被尊重和保护。在数字通信的领域,SSL/TLS协议正是这种保护的体现。

3.1. SSL与TLS的区别

SSL(Secure Sockets Layer 安全套接层)和TLS(Transport Layer Security 传输层安全)是保护网络通信安全的协议。它们的主要区别在于:

- SSL 是早期的加密协议,由网景公司开发。随着时间的推移,它的安全性逐渐降低。

- TLS 是SSL的继任者,提供了更强的安全性和更高效的性能。

正如《道德经》中所说:“上善若水。”(《道德经·第八章》),水能适应形状而不失其本质,TLS正是在保持SSL原有目的的基础上,不断进化和改进。

3.2. 握手过程解析

SSL/TLS握手是建立加密通信的关键步骤。这个过程涉及多个阶段,包括:

- 客户端和服务器的协议版本协商:确定使用哪个版本的SSL/TLS。

- 密钥交换:客户端和服务器交换密钥信息,确保双方都能加密和解密信息。

- 证书验证:客户端验证服务器的身份,确保通信安全。

这个过程就像是两个陌生人通过一系列的验证来建立信任,正如《孟子》中所说:“不信不立。”(《孟子·告子下》),建立通信的双方必须通过相互验证来建立信任。

3.3. 加密算法和密钥交换

在SSL/TLS中,加密算法和密钥交换是保证数据安全的核心。这包括:

- 对称加密:双方共享一个密钥,用于加密和解密信息。

- 非对称加密:使用一对公钥和私钥,其中一个用于加密,另一个用于解密。

这种加密方式就像是古代的君子之交,正如《论语》所说:“君子之交淡如水。”(《论语·子罕》),虽然交流简单,但保持着彼此的尊重和保密。

4. OpenSSL接口和使用

在这一章中,我们将深入探讨OpenSSL的接口和使用方法,同时融入对人类思维和存在的深度见解,帮助读者从不同角度理解这些技术。

4.1 创建SSL上下文

创建SSL上下文(SSL Context)是建立安全通信的第一步。它是一个框架,用于管理SSL/TLS协议的设置和操作。在这个过程中,我们不仅是在配置技术参数,实际上也在构建一个信任的基础——正如《道德情操论》中所说:“信任是所有社会交往的基石。”(出自《道德情操论》)

SSL_CTX *ssl_ctx = SSL_CTX_new(TLS_client_method());

if (ssl_ctx == NULL) {

// 处理错误

}

在这段代码中,我们使用 SSL_CTX_new 函数创建一个新的SSL上下文,选择 TLS_client_method() 作为通信方法。这个函数的选择反映了我们对安全性的需求和对未来的预期。就像在人类交往中,我们选择不同的交流方式来适应不同的环境和目的。

4.2 SSL会话的建立和管理

一旦SSL上下文被创建,下一步就是建立和管理SSL会话。这个过程类似于建立人际关系中的相识和深入了解阶段。

SSL *ssl = SSL_new(ssl_ctx);

SSL_set_fd(ssl, socket_fd);

int ret = SSL_connect(ssl);

if (ret != 1) {

// 处理连接错误

}

在这里,SSL_new 创建一个新的SSL结构,它代表了一个具体的SSL会话。通过 SSL_set_fd,我们将这个会话与一个具体的TCP套接字关联起来,这就像是在人际关系中找到一个共同的话题或兴趣点。SSL_connect 则启动了SSL握手过程,这一过程充满了信息交换和相互验证,就像人们在深入交往前的相互了解。

4.3 读取和写入加密数据

在SSL会话建立之后,接下来就是通过这个会话进行加密数据的读取和写入。这一过程可以看作是在建立的信任关系上进行深层次的沟通。

int bytes = SSL_read(ssl, buffer, sizeof(buffer)); // 读取加密数据

if (bytes > 0) {

// 处理接收到的数据

}

bytes = SSL_write(ssl, message, strlen(message)); // 发送加密数据

if (bytes <= 0) {

// 处理发送错误

}

在这个过程中,SSL_read 和 SSL_write 分别用于读取和发送加密数据。这就像在人际交流中的倾听和表达,通过加密确保了信息的安全性和私密性。

4.4 使用示例

为了更好地理解这些接口的使用,让我们来看一个综合示例。这个示例展示了如何在客户端程序中使用OpenSSL进行安全通信。

// 初始化SSL库

SSL_library_init();

OpenSSL_add_all_algorithms();

SSL_load_error_strings();

// 创建SSL上下文

SSL_CTX *ssl_ctx = SSL_CTX_new(TLS_client_method());

if (ssl_ctx == NULL) {

// 错误处理

}

// 创建SSL会话

SSL *ssl = SSL_new(ssl_ctx);

SSL_set_fd(ssl, socket_fd);

// 建立SSL连接

if (SSL_connect(ssl) != 1) {

// 错误处理

}

// 使用SSL会话进行数据传输

char buffer[1024];

int bytes = SSL_read(ssl, buffer, sizeof(buffer));

if (bytes > 0) {

// 处理接收到的数据

}

const char *message = "Hello, SSL!";

bytes = SSL_write(ssl, message, strlen(message));

if (bytes <= 0) {

// 错误处理

}

// 清理

SSL_free(ssl);

SSL_CTX_free(ssl_ctx);

在这个示例中,我们首先初始化了SSL库,然后创建了SSL上下文和会话。接着,我们通过SSL连接进行了数据的读取和写入。这个过程不仅展示了技术的应用,也反映了我们在建立安全通信时的思考和决策过程。

5. 底层通信原理 (Underlying Communication Principles)

在探索OpenSSL的世界时,我们不仅是在学习一种技术,更是在理解人类如何通过技术来实现安全和信任。正如《人类简史》中所说:“信任是所有人类社会的基石。” 在网络通信中,这种信任是通过加密技术来实现的。

5.1. TCP/IP与SSL/TLS的结合 (Combining TCP/IP with SSL/TLS)

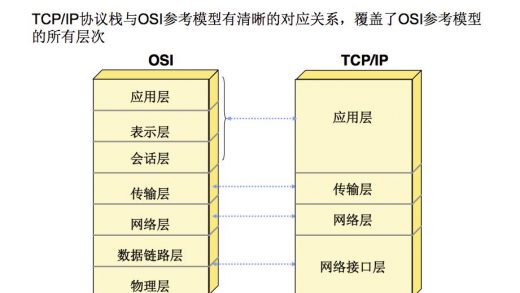

在深入了解SSL/TLS与TCP/IP的结合之前,我们首先需要明白,这两者的结合实际上是一种将安全层嵌入到传输层的尝试。TCP/IP协议(Transmission Control Protocol/Internet Protocol,传输控制协议/网际协议)是互联网的基础,而SSL/TLS(Secure Sockets Layer/Transport Layer Security,安全套接字层/传输层安全)则为这个基础增添了一层安全保护。

数据封装与解封装 (Data Encapsulation and Decapsulation)

在TCP/IP模型中,数据在从应用层向下传输到网络层时,会经历多次封装。每一层都会添加自己的头部信息。而在SSL/TLS中,加密发生在应用层数据被传递到传输层之前。这意味着,加密数据被TCP看作是普通数据进行传输。在接收端,数据被TCP层解封装后,再由SSL/TLS层进行解密,然后传递给应用层。

安全握手 (Secure Handshake)

SSL/TLS的握手过程是建立安全通信的关键。在这个过程中,客户端和服务器交换密钥信息,协商加密算法。这个过程就像是两个初次见面的人在建立信任,通过一系列的交流来确认对方的身份和意图。

5.2. 加密和解密过程 (Encryption and Decryption Process)

加密和解密是SSL/TLS的核心。它们保证了数据在传输过程中的机密性和完整性。

对称加密与非对称加密 (Symmetric and Asymmetric Encryption)

SSL/TLS使用对称加密和非对称加密的结合。非对称加密用于握手阶段的密钥交换,而对称加密则用于实际的数据传输。这种结合利用了两种加密方法的优点:非对称加密的安全性和对称加密的效率。

数字证书和密钥交换 (Digital Certificates and Key Exchange)

数字证书是SSL/TLS中用于身份验证的重要组成部分。它们由可信的证书颁发机构签发,并包含公钥信息。密钥交换则是在握手过程中,客户端和服务器之间建立一个共享的秘密,用于后续的对称加密。

5.3. 数据完整性和身份验证 (Data Integrity and Authentication)

SSL/TLS不仅提供加密,还确保数据的完整性和通信双方的身份验证。

消息认证码 (Message Authentication Code, MAC)

消息认证码是一种保证信息完整性的机制。它通过对每条消息附加一个安全的MAC来实现,确保数据在传输过程中未被篡改。

身份验证机制 (Authentication Mechanisms)

SSL/TLS通过使用数字证书来验证通信双方的身份。这就像是在网络世界中展示你的身份证,确保你是你所声称的那个人。

在这一章中,我们不仅探讨了SSL/TLS与TCP/IP的结合,还深入了解了加密和解密的过程,以及如何通过这些技术来保护数据的完整性和验证通信双方的身份。这些都是构建网络信任的基石,正如《人类简史》中所强调的那样,信任是所有人类社会的基础。通过理解这些技术,我们不仅学习了如何保护数据,更深入地理解了人类如何通过技术构建信任。

6. 错误处理 (Error Handling)

在探索OpenSSL的世界中,错误处理不仅是技术的挑战,也是对程序员心理韧性的考验。正如《道德经》中所说:“大成若缺,其用不弊。”(《道德经》),这句话提醒我们,即使在看似完美的系统中,也存在缺陷,而这些缺陷正是我们学习和成长的机会。

6.1. 常见错误类型 (Common Types of Errors)

在使用OpenSSL时,我们可能会遇到各种错误,这些错误通常可以分为以下几类:

- **配置错误 (Configuration Errors)**:这类错误通常发生在初始化SSL环境或加载证书时。

- **网络错误 (Network Errors)**:在建立或维持SSL连接过程中可能会遇到。

- **协议错误 (Protocol Errors)**:这些错误涉及到SSL/TLS协议的违规情况。

- **证书错误 (Certificate Errors)**:涉及证书验证失败或证书链问题。

6.2. 错误检测和日志记录 (Error Detection and Logging)

在OpenSSL中,错误检测通常是通过检查API函数的返回值来完成的。例如,SSL_connect 在失败时返回0或负值。一旦检测到错误,就可以使用 ERR_get_error 来获取错误代码,然后使用 ERR_error_string 将其转换为可读的错误消息。

int ret = SSL_connect(ssl);

if (ret != 1) {

unsigned long err = ERR_get_error();

LOG(ERROR) << "SSL Connect error: " << ERR_error_string(err, NULL);

}

在这个过程中,我们不仅仅是在处理错误,更是在与自己的不确定性和焦虑作斗争。如《沉思录》中所述:“你的幸福取决于你的心态和心境,而不是外界的事物。”(《沉思录》),这提醒我们在面对编程挑战时,保持冷静和客观的心态是至关重要的。

6.3. 异常处理策略 (Exception Handling Strategies)

处理OpenSSL错误时,一个有效的策略是使用多级检查机制。首先,检查函数的返回值,然后获取具体的错误代码,最后根据错误类型采取相应的恢复措施。这种方法不仅帮助我们定位问题,也教会我们在生活中面对困难时,分步解决问题的重要性。

在处理这些错误的过程中,我们不仅学习了如何编写更健壮的代码,也学会了如何在面对生活中的挑战时保持耐心和坚持。如《论语》所说:“知之为知之,不知为不知,是知也。”(《论语》),这句话提醒我们在面对未知时,保持谦逊和开放的心态,是获取知识和智慧的关键。

第7章:OpenSSL版本差异

在探讨OpenSSL的不同版本及其差异时,我们不仅是在讨论技术的演进,也是在见证人类智慧的积累和传承。正如哲学家卡尔·波普尔在《开放社会及其敌人》中所说:“我们不是从经验中学习,而是从经验中的错误中学习。”(”We do not learn from experience, but from our mistakes in experience.”)这句话在软件开发和版本迭代的过程中尤为贴切。

7.1 主要版本变化

7.1.1 OpenSSL 1.0.x 到 1.1.x

- API变更(API Changes):OpenSSL 1.1.x引入了许多API变更,以增强安全性和易用性。例如,许多结构体被封装起来,不再允许直接访问,而是通过新的函数接口进行操作。

- 内存管理(Memory Management):1.1.x版本中,内存管理更加严格,减少了内存泄漏的风险。

- 默认设置(Default Settings):默认设置更加安全,例如默认禁用了某些不安全的协议和加密算法。

7.1.2 OpenSSL 3.0

- 模块化和可扩展性(Modularity and Extensibility):OpenSSL 3.0引入了更多的模块化设计,使得添加或替换加密算法更加容易。

- 提供者架构(Provider Architecture):这是一个新的概念,允许更灵活地处理不同的加密实现。

7.2 向后兼容性问题

- API兼容性(API Compatibility):新版本中的API变更可能导致旧代码无法直接编译或运行。

- 行为变化(Behavioral Changes):默认行为的变化可能会影响依赖特定行为的应用程序。

7.3 安全更新和补丁

- 安全漏洞修复(Security Vulnerability Fixes):每个版本都会修复一些已知的安全漏洞。

- 补丁策略(Patch Policy):OpenSSL项目通常只对最新的几个版本提供安全补丁。

第8章:高级用法和技巧

在探索OpenSSL的深层次应用时,我们不仅是在学习技术,更是在理解人类对安全和效率的不懈追求。正如《道德经》中所说:“大道至简,大音希声。”(”Great truths are often simple, great sounds are often silent.”)这句话在我们探讨OpenSSL的高级用法时尤为贴切。

8.1 性能优化 (Performance Optimization)

在性能优化方面,OpenSSL提供了多种机制来提升加密操作的效率。例如,使用硬件加速(Hardware acceleration)可以显著提高加密和解密的速度。这是通过利用特定硬件(如AES-NI指令集)来执行加密算法实现的。在代码层面,我们可以通过调用特定的API来启用这些功能。

// 示例:启用AES-NI硬件加速

if (EVP_has_aes_hardware()) {

// 使用硬件加速的AES加密

}

这种优化不仅体现了技术的进步,也反映了人类对效率的不断追求。如同《论语》中孔子所说:“工欲善其事,必先利其器。”(”To do a good job, an artisan needs the best tools.”)

8.2 自定义加密算法 (Customizing Encryption Algorithms)

OpenSSL允许用户自定义加密算法,这为安全通信提供了更多的灵活性。例如,我们可以通过组合不同的加密算法和模式来创建一个独特的加密方案。在实现自定义加密算法时,我们不仅需要关注其安全性,还要考虑到其在不同环境下的适用性。

// 示例:创建自定义加密算法

const EVP_CIPHER *my_cipher = EVP_create_cipher(/* 参数 */);

在这个过程中,我们可以看到技术与创造力的结合,正如《哈姆雷特》中所说:“无限的空间,承载着无限的创造。”(”Infinite space holds infinite possibilities.”)

8.3 证书管理和验证 (Certificate Management and Verification)

证书管理和验证是SSL/TLS通信中的关键环节。OpenSSL提供了一系列的函数来处理证书,包括证书的加载、验证和存储。例如,X509_STORE用于存储证书链,而X509_verify_cert用于验证证书的有效性。

// 示例:加载和验证证书

X509_STORE *store = X509_STORE_new();

X509 *cert = /* 加载证书 */;

int ret = X509_verify_cert(store, cert);

在处理证书时,我们不仅要关注技术细节,还要理解其背后的信任机制。正如《小王子》中所说:“眼睛是看不见的,必须用心去感受。”(”It is only with the heart that one can see rightly.”)

8.4 多线程和异步操作 (Multithreading and Asynchronous Operations)

在多线程和异步操作方面,OpenSSL提供了支持,但需要注意的是,多线程环境下使用OpenSSL需要进行适当的线程安全设置。例如,设置锁回调函数以确保多线程下的安全性。

// 示例:设置多线程锁回调

CRYPTO_set_locking_callback(my_locking_function);

在这里,我们看到了技术的复杂性和细腻性,就像《百年孤独》中所描述的:“真实世界的复杂性远远超出了人们的想象。”(”The complexity of the real world is beyond human imagination.”)